Сегодня технология VPN (Virtual Private Network - виртуальная частная

сеть) завоевала всеобщее признание и любой администратор считает своим

долгом организовать VPN-каналы для сотрудников, работающих вне офиса.

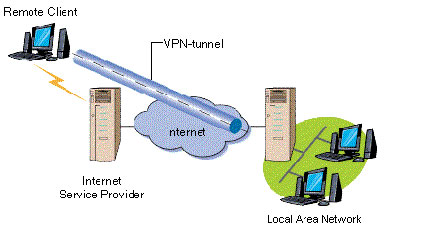

Рис.1. VPN для удаленных пользователей

VPN

(рис.2) представляет собой объединение отдельных машин или локальных

сетей в виртуальной сети, которая обеспечивает целостность и

безопасность передаваемых данных. Она обладает свойствами выделенной

частной сети и позволяет передавать данные между двумя компьютерами

через промежуточную сеть (internetwork), например Internet.

VPN

отличается рядом экономических преимуществ по сравнению с другими

методами удаленного доступа. Во-первых, пользователи могут обращаться к

корпоративной сети, не устанавливая c ней коммутируемое соединение,

таким образом, отпадает надобность в использовании модемов. Во-вторых,

можно обойтись без выделенных линий.

Имея доступ в Интернет, любой

пользователь может без проблем подключиться к сети офиса своей фирмы.

Следует заметить, что общедоступность данных совсем не означает их

незащищенность. Система безопасности VPN - это броня, которая защищает

всю корпоративную информацию от несанкционированного доступа. Прежде

всего, информация передается в зашифрованном виде. Прочитать полученные

данные может лишь обладатель ключа к шифру. Наиболее часто используемым

алгоритмом кодирования является Triple DES, который обеспечивает

тройное шифрование (168 разрядов) с использованием трех разных ключей.

Подтверждение

подлинности включает в себя проверку целостности данных и идентификацию

пользователей, задействованных в VPN. Первая гарантирует, что данные

дошли до адресата именно в том виде, в каком были посланы. Самые

популярные алгоритмы проверки целостности данных - MD5 и SHA1. Далее

система проверяет, не были ли изменены данные во время движения по

сетям, по ошибке или злонамеренно. Таким образом, построение VPN

предполагает создание защищенных от постороннего доступа туннелей между

несколькими локальными сетями или удаленными пользователями.

Для

построения VPN необходимо иметь на обоих концах линии связи программы

шифрования исходящего и дешифрования входящего трафиков. Они могут

работать как на специализированных аппаратных устройствах, так и на ПК

с такими операционными системами как Windows, Linux или NetWare.

Управление доступом, аутентификация и шифрование - важнейшие элементы защищенного соединения.

Основы туннелирования

Туннелирование

(tunneling), или инкапсуляция (encapsulation), - это способ передачи

полезной информации через промежуточную сеть. Такой информацией могут

быть кадры (или пакеты) другого протокола. При инкапсуляции кадр не

передается в сгенерированном узлом-отправителем виде, а снабжается

дополнительным заголовком, содержащим информацию о маршруте,

позволяющую инкапсулированным пакетам проходить через промежуточную

сеть (Internet). На конце туннеля кадры деинкапсулируются и передаются

получателю.

Этот процесс (включающий инкапсуляцию и передачу

пакетов) и есть туннелирование. Логический путь передвижения

инкапсулированных пакетов в транзитной сети называется туннелем.

VPN

работает на основе протокола PPP(Point-to-Point Protocol). Протокол PPP

разработан для передачи данных по телефонным линиям и выделенным

соединениям "точка-точка". PPP инкапсулирует пакеты IP, IPX и NetBIOS в

кадры PPP и передает их по каналу "точка-точка". Протокол PPP может

использоваться маршрутизаторами, соединенными выделенным каналом, или

клиентом и сервером RAS, соединенными удаленным подключением.

Основные компоненты PPP:

Инкапсуляция - обеспечивает мультиплексирование нескольких транспортных протоколов по одному каналу;

Протокол

LCP - PPP задает гибкий LCP для установки, настройки и проверки канала

связи. LCP обеспечивает согласование формата инкапсуляции, размера

пакета, параметры установки и разрыва соединения, а также параметры

аутентификации. В качестве протоколов аутентификации могут

использоваться PAP, CHAP и др.;

Протоколы управления сетью -

предоставляют специфические конфигурационные параметры для

соответствующих транспортных протоколов. Например, IPCP протокол

управления IP.

Для формирования туннелей VPN используются протоколы PPTP, L2TP, IPsec, IP-IP.

Протокол PPTP - позволяет инкапсулировать IP-, IPX- и NetBEUI-трафик в заголовки IP для передачи по IP-сети, например Internet.

Протокол

L2TP - позволяет шифровать и передавать IP-трафик с использованием

любых протоколов, поддерживающих режим "точка-точка" доставки

дейтаграмм. Например, к ним относятся протокол IP, ретрансляция кадров

и асинхронный режим передачи (АТМ).

Источник: http://www.hub.ru/

Протокол

IPsec - позволяет шифровать и инкапсулировать полезную информацию

протокола IP в заголовки IP для передачи по IP-сетям.

Протокол

IP-IP - IP-дейтаграмма инкапсулируется с помощью дополнительного

заголовка IP. Главное назначение IP-IP - туннелирование многоадресного

трафика в частях сети, не поддерживающих многоадресную маршрутизацию.

Для

технической реализации VPN, кроме стандартного сетевого оборудования,

понадобится шлюз VPN, выполняющий все функции по формированию туннелей,

защите информации, контролю трафика, а нередко и функции

централизованного управления.

На сегодняшний день VPN - это

экономичное, надежное и общедоступное решение организации удаленного

доступа. Каким бы ни было расстояние, VPN обеспечит соединение с любой

точкой мира и сохранность передачи самых важных данных.

|